Mailarchivierung nach DSGVO

In der heutigen Zeit gehört die elektronische Archivierung von Mails und Dokumenten zur Tagesordnung. In Deutschland ist die DSGVO konforme Archivierung gesetzlich vorgeschrieben. Dabei unterscheidet man zwischen der revisionssicheren und rechtsicheren Archivierung.

Revisionssicherheit und Rechtssicherheit

Revisionssichere Systeme sind in der Regel Archivierungssysteme, die mit steuerrechtlichen und handelsrechtlichen Vorgaben übereinstimmen und auch dahingehend überprüfbar sind. Die Informationen aus den Systemen sollen wieder auffindbar, nachvollziehbar, unveränderbar und verfälschungssicher archiviert werden. Es ermöglicht beispielsweise Steuerbehörden Mails oder andere Dokumente aus der Vergangenheit zu überprüfen, um Sachverhalte aufzuklären. Somit muss das gesamte Archivierungsverfahren inklusive der technischen Komponenten vorher geprüft werden, ansonsten erhalten die Anwenderunternehmen keine Rechtssicherheit für ihre Archivierungssysteme.

Die Rechtssicherheit umfasst allerdings die Richtigkeit, Vollständigkeit, Sicherheit des Gesamtverfahrens, den Schutz vor Veränderung und Verfälschung, die Sicherheit vor Verlust, die Nutzung nur durch Berechtigte, die Einhaltung der Aufbewahrungsfristen, die Dokumentation des Verfahrens, die Nachvollziehbarkeit und die Prüfbarkeit. Erst wenn diese Kategorien nach einem Praxistest erfüllt sind, ist das Archivierungssystem rechtssicher. Die Rechtssicherheit ist also eine Kombination aus der Revisionssicherheit, der DSGVO und anderen Complianceregeln.

Problem

Die DSGVO konforme Archivierung ist für das Anwenderunternehmen verpflichtend und wird ordnungsgemäß geprüft. Allerdings ist die Revisionssicherheit nur ein Teil der vollständigen Rechtssicherheit. Das bedeutet, dass beispielsweise ein Anwenderunternehmen zwar ein Produkt mit einer Software verwendet, dass eine Revisionssicherheit anhand eines Aufklebers suggeriert aber im Endeffekt nicht garantieren kann. Dies kann an verschiedenen Komponenten liegen. Genau hierbei liegt das Kernproblem mit der rechtssicheren Archivierung. Die Revisionssicherheit scheint in der Theorie gegeben zu sein, muss sich aber erst in der Praxis beweisen. Erst durch den kompletten Einsatz des vollständigen Archivierungssystems bestehend aus der Technik, der Organisation, den Prozessen und eingewiesenen Mitarbeitern kann die Einhaltung geprüft werden. Beim Kauf kann also die Rechtssicherheit nicht garantiert werden, sondern nur im Nachhinein durch eine entsprechende Überprüfung des vollständigen Systems.

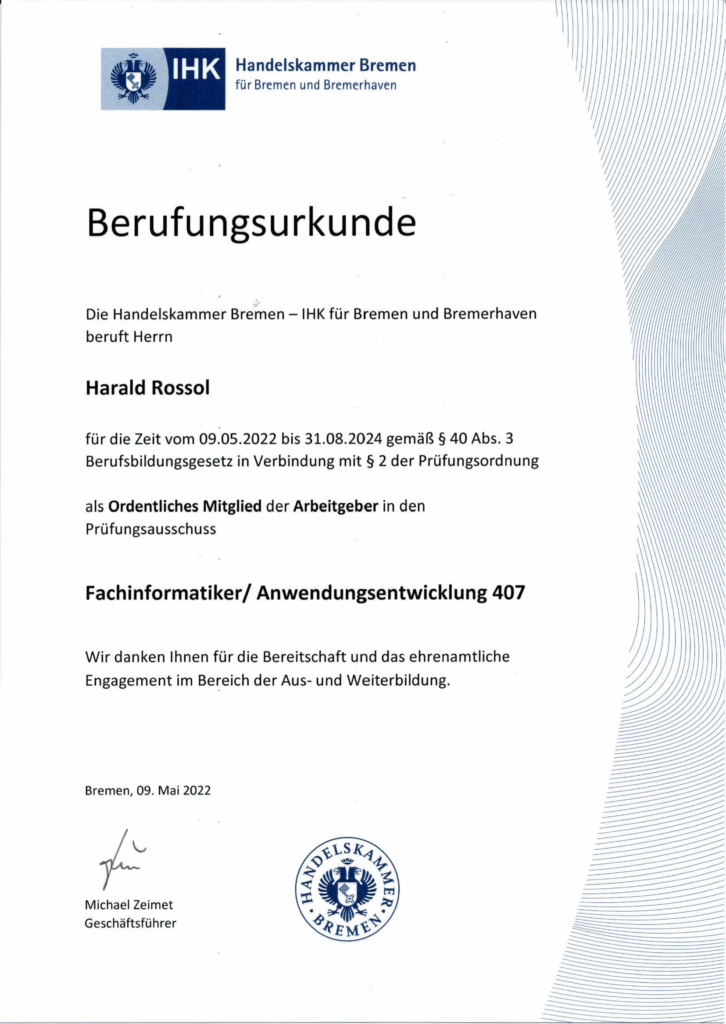

Bei Fragen zu DSGVO konformen Archivierungslösungen und wie wir Sie bei der Implementierung unterstützen, können Sie sich gerne mit Harald Rossol, dem Gründer und Geschäftsführer von b.r.m. IT & Aerospace austauschen.